Zwei Schlüssel?

Im letzten Abschnitt hast du beim Herausfinden des Schlüssels gesehen, wie einfach es teilweise ist, ein symmetrisches Kryptoverfahren zu knacken.

Das zweite Sicherheitsrisiko des Schlüsselklaus beim Schlüsselaustausch in symmetrischen Verfahren

bei einheitlichen Schlüsseln wurde noch nicht weiter thematisiert:

Wie kann man dieses Sicherheitsproblem beheben?

Zwei Schlüssel

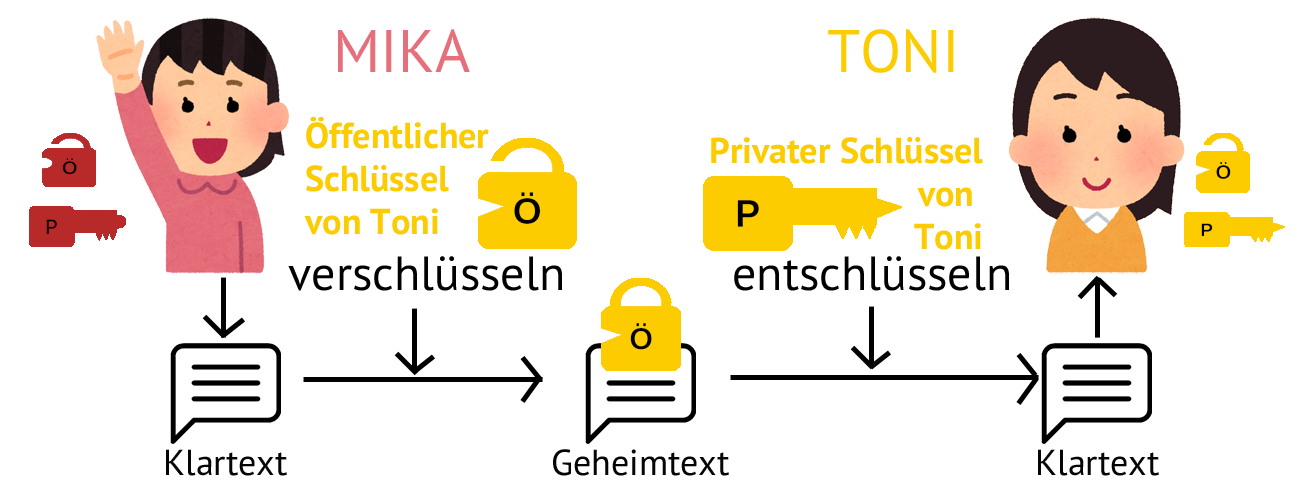

Eine bahnbrechende Idee war es deshalb, statt eines gemeinsamen Schlüssels zwei verschiedene Schlüssel zum Ver- und Entschlüsseln zu verwenden:

Jede Person erzeugt sich dafür ein Schlüsselpaar, das aus einem öffentlichen und einem privaten Schlüssel besteht.

Mika verwendet den öffentlichen Schlüssel von Toni, um die Nachricht zu verschlüsseln und Toni kann diese mit dem eigenen privaten Schlüssel entschlüsseln - die Schlüssel sind nicht mehr gleich!

Man nennt ein solches Verfahren deshalb asymmetrisch.

Asymmetrisches Kryptoverfahren durchspielen

Die folgende Übung ist als Partnerübung oder Gruppenübung gedacht: Dazu könnt ihr zudem eine Plattform verwenden, auf der ihr euch die Schlüssel gegenseitig zur Verfügung stellen könnt, wie in einem Moodle-Kurs oder per E-Mail.

Wir wollen die Verschlüsselung und den Nachrichtenaustausch nun einmal ausprobieren. Gehe dazu die folgenden Aufgaben durch.

Tipp: Du kannst das Verfahren auch alleine durchspielen, indem du nur dein Schlüsselpaar zum ver- und entschlüsseln verwendest.

Aufgabe 1: Schlüsselpaar erzeugen

Erzeuge dir ein Schlüsselpaar und speichere deinen privaten Schlüssel bei dir ab, so dass niemand anderes darauf Zugriff hat.

Deinen öffentlichen Schlüssel kannst du deinen Mitschülerinnen und Mitschülern zur Verfügung stellen.

Aufgabe 2: Nachricht verschlüsseln

Verwende den öffentlichen Schlüssel von einer Mitschülerin oder einem Mitschüler, schreibe eine Nachricht und verschlüssle sie mit dem öffentlichen Schlüssel der Person.

Sende der Person nun die verschlüsselte Nachricht per Moodle oder per Mail.

Aufgabe 3: Nachricht entschlüsseln

Du hast eine verschlüsselte Nachricht erhalten.

Verwende deinen privaten Schlüssel um die Nachricht zu entschlüsseln.

Aufgabe 4: Verfahren testen

Teste das Verschlüsselungsverfahren selbst und notiere, was passiert.

Verwende zum Verschlüsseln...

- deinen eigenen öffentlichen Schlüssel und zum Entschlüsseln deinen eigenen privaten Schlüssel.

- deinen eigenen öffentlichen Schlüssel und zum Entschlüsseln nochmal deinen eigenen öffentlichen Schlüssel.

- deinen eigenen privaten Schlüssel und zum Entschlüsseln nochmal deinen eigenen privaten Schlüssel.

- deinen eigenen privaten Schlüssel und zum Entschlüsseln deinen eigenen öffentlichen Schlüssel.

*Aufgabe 5: Privat oder öffentlich??

In Aufgabe 4 hast du gesehen, dass sich deine Schlüssel sozusagen "gegenseitig aufheben".

Begründe, warum wir zum Verschlüsseln der Nachrichten den öffentlichen und zum Entschlüsseln den privaten Schlüssel verwenden und nicht umgekehrt.