Hidden Services

Das Tor-Netz erlaubt es nicht nur, als Nutzerin anonym zu bleiben. Es bietet auch die Möglichkeit, anonyme Webdienste zur Verfügung zu stellen. Ein Beispiel dafür sind Webseiten, deren URL auf .onion endet. Diese werden auf einem Server des Tor-Netzes gehostet und sind mit einem normalen Browser nicht erreichbar. Mit dem Torbrowser lassen sich diese Webseiten aber ganz normal aufrufen.

Aufgabe 1

Rufe die folgenden URL erst mit einem herkömmlichen Browser und anschließend mit dem Torbrowser auf:

Achte auf die Anzeige im Adressfeld der Browser. Was stellst du fest? Was beobachtest du, wenn du mit dem Torbrowser die onion-Adresse aufrufst und dir anschließend den Torciruit darstellen lässt?

Aufgabe 2

Rufe die folgenden URL auf:

- https://www.nytimesn7cgmftshazwhfgzm37qxb44r64ytbb2dj3x62d2lljsciiyd.onion/

- https://www.nytimesn7cgmftshazwhfgzm37qxb44r64ytbb2dj3x62d2lljsciiyd.onion/

- https://www.dwnewsgngmhlplxy6o2twtfgjnrnjxbegbwqx6wnotdhkzt562tszfid.onion/en/top-stories/s-9097

- https://www.bbcweb3hytmzhn5d532owbu6oqadra5z3ar726vq5kgwwn6aucdccrad.onion/

- http://zervmwoc5flabhlh3heegnspbpoebbgr3kgkaarkpnz2gtsuunlxgqyd.onion

Um welche Art von Seiten handelt es sich? Was beobachtest du?

Aufgabe 3

Erstelle auf einem Raspberry-Pi, oder einem beliebigen Linux Rechner (oder einem Linux-Container) einen Hidden Service, der eine Webseite ausliefert. (Du kannst natürlich auch einen Windows-Rechner oder eine Mac verwenden. Da Linux aber besser für den Serverbetrieb geeignet ist, finden sich mehr Anleitungen dazu im Netz.)

Anmerkung: Das ist überraschenderweise gar nicht so kompliziert, wie es sich vielleicht erst einmal anhört. Also keine Angst vor dieser Aufgabe!

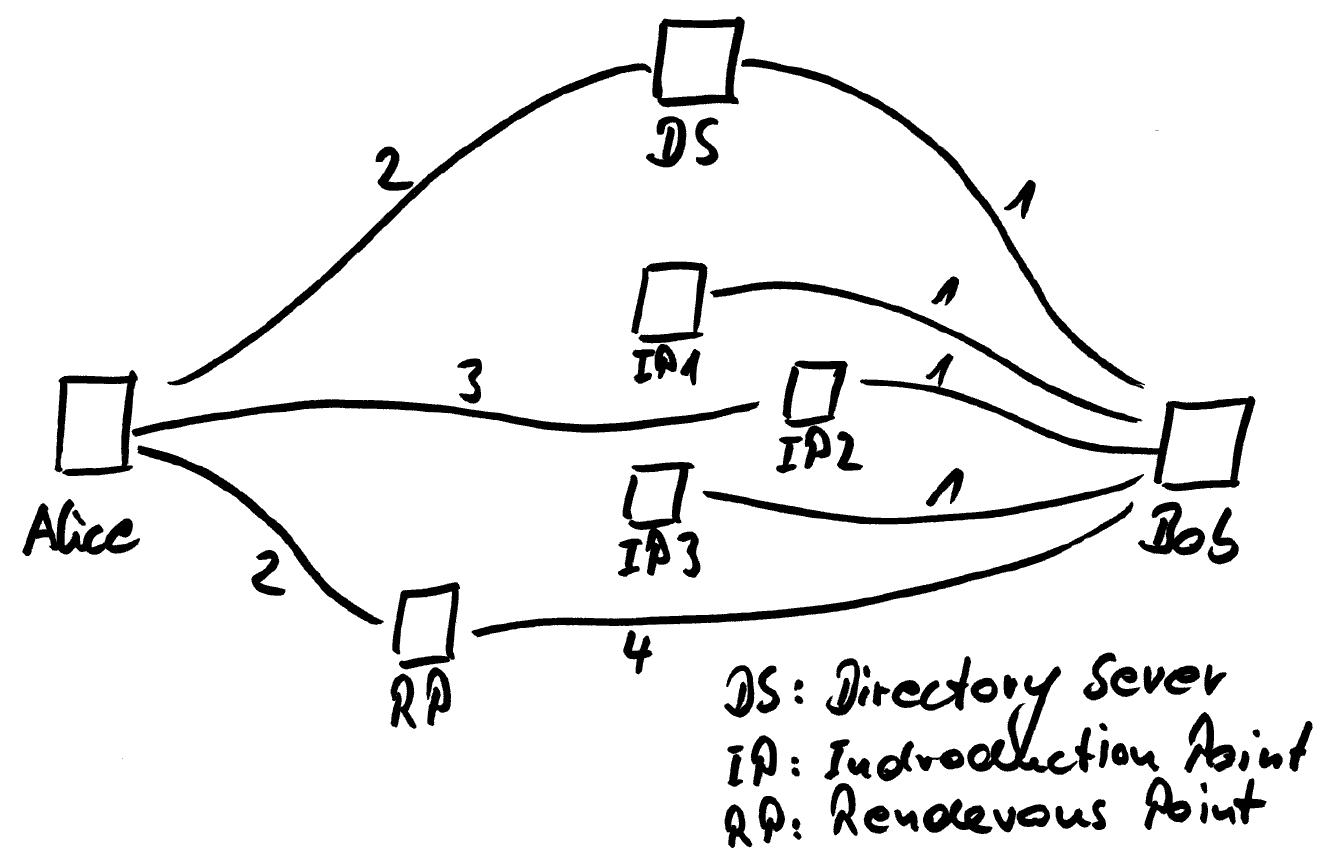

Circuit eines Tor-Hidden-Service

Ein Tor-Hidden-Service wird wie folgt auf einem Server im Tor-Netz angeboten:- Der Server generiert sich ein Public-Key-Schlüsselpaar.

- Der Server baut Verbindungen zu einer Vielzahl von so genannten Indroduction Points auf (über Tor-Circuits, also die bekannten drei Zwischenstationen).

- Der Server veröffentlicht auf so genannten Directory Server einen Descriptor, der seinen Public Key enthält und der beschreibt, über welche Indroduction Points er erreichbar ist.

- Der Hashwert des Deskriptors dient ab sofort als die .onion-Adresse des Hidden-Service: <hash>.onion

Herstellen einer Verbindung zu dem Hidden-Service

- Der Client ruft mit einem Torbrowser die URL <hash>.onion auf, wird zu einem Directory-Server geleitet und erhält von diesem den zugehörigen Deskriptor.

- Der Client wählt einen so genannten Rendevous Point aus und baut einen Circuit dorthin auf.

- Der Client wählt zufällig einen der annoncierten Indroduction-Points, baut einen Circuit dorthin auf und bittet auf diesem Weg den Server um Kontaktaufnahme über den Rendevous Point.

- Der Server kann nun einen Circuit zu dem Rendevous Point aufbauen und die Verbindung zwischen Client und Server zustande kommen lassen.

Beachte, dass der Server auch immer nur über Tor-Circuits mit den bekannten drei Stationen mit den Indroduction-Points und dem Rendevous Point kommuniziert. Daher ist seine Identität ebenso geschützt wie die Identität des Clients.